تتضمن حملة جديدة للتصيد الاحتيالي تقنية التعتيم الجديدة المتمثلة في استخدام شفرة مورس من أجل إخفاء عناوين مواقع الإنترنت الضارة في مرفق بريد إلكتروني.

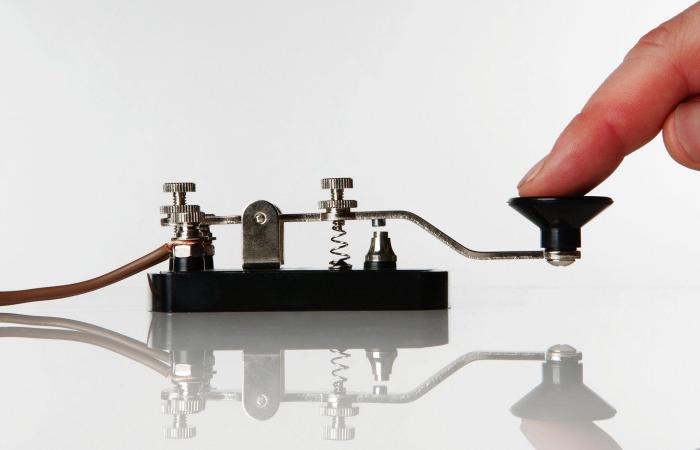

وابتكر (صامويل مورس) Samuel Morse و (ألفريد فيل) Alfred Vail شفرة مورس كوسيلة لنقل الرسائل عبر التلغراف، وعند استخدامها يتم ترميز كل حرف ورقم على شكل سلسلة من النقاط (صوت قصير) وشرطات (صوت طويل).

وابتداءً من الأسبوع الماضي، بدأ أحد المهاجمين باستخدام شفرة مورس من أجل إخفاء عناوين مواقع الإنترنت الضارة في نموذج التصيد الخاص به لتجاوز بوابات البريد الآمنة وعوامل تصفية البريد.

ولم يكن هناك أي إشارات إلى استخدام شفرة مورس في هجمات التصيد الاحتيالي في الماضي، مما يجعل هذه تقنية تشويش جديدة

وبعد التعرف على هذا الهجوم للمرة الأولى عبر منشور ضمن منصة ريديت، عثر الباحثون الأمنيون على العديد من عينات الهجوم التي تم تحميلها عبر VirusTotal منذ 2 فبراير 2021.

ويبدأ هجوم الخداع برسالة بريد إلكتروني تتظاهر بأنها فاتورة للشركة، ويتضمن هذا البريد الإلكتروني مرفقًا بتنسيق HTML مسمى بطريقة تبدو وكأنها فاتورة Excel للشركة.

وعند عرض المرفق في محرر النصوص، يتضح أنه يتضمن تعليمات جافا سكريبت لتعيين الأحرف والأرقام إلى شفرة مورس.

وتستدعي تعليمات جافا سكريبت وظيفة decodeMorse() لفك تشفير سلسلة شفرة مورس إلى سلسلة سداسية عشرية.

ويتم أيضًا فك تشفير هذه السلسلة السداسية العشرية في علامات جافا سكريبت التي يتم حقنها في صفحة HTML.

وتحتوي هذه البرامج النصية التي تم حقنها جنبًا إلى جنب مع مرفق HTML على العديد من الموارد اللازمة لعرض جدول بيانات Excel مزيف يوضح انتهاء مهلة تسجيل الدخول ويطالبهم بإدخال كلمة المرور مرة أخرى.

وبعد إدخال المستخدم كلمة المرور، فإن النموذج يرسل كلمة المرور إلى موقع بعيد حيث يمكن للمهاجم جمع بيانات تسجيل الدخول.

ويبدو أن هذه الحملة مستهدفة بشكل كبير، حيث يستخدم المهاجم خدمة logo.clearbit.com لإدخال شعارات لشركات المستلم في نموذج تسجيل الدخول لجعله أكثر إقناعًا، وإذا لم يكن الشعار متاحًا، فإنه يستخدم شعار Office 365 العام.

وهناك إحدى عشرة شركة مستهدفة من هجوم التصيد الاحتيالي هذا، بما في ذلك SGS و Dimensional و Metrohm و SBI (Mauritius) و NUOVO IMAIE و Bridgestone و Cargeas و ODDO BHF Asset Management و Dea Capital و Equinti و Capital Four.

وتزداد عمليات التصيد الاحتيالي تعقيدًا حيث أصبحت بوابات البريد أفضل في اكتشاف رسائل البريد الإلكتروني الضارة.

ونتيجة لذلك، يجب الانتباه إلى عناوين مواقع الإنترنت وأسماء المرفقات قبل إرسال أي معلومات.

وبالنظر إلى أن البريد الإلكتروني المخادع يستخدم مرفقات ذات امتداد مزدوج (xlxs و HTML)، فمن المهم التأكد من تمكين ملحقات ملفات ويندوز لتسهيل اكتشاف المرفقات المشبوهة.